Sicheres Passwort-Hashing

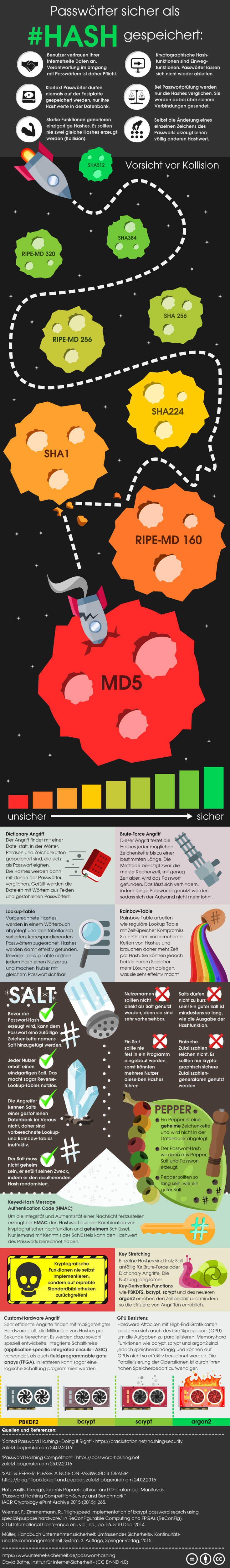

Mit der Infografik, über Sicheres Passwort Hashing, möchte das if(is) die Nutzer anregen, in Zukunft auch weiterhin verantwortungsvoll mit Passwörtern im Internet umzugehen und erklärt das Thema der sicheren Passwort Speicherung anhand anschaulicher Bilder und Erklärungen. Betreiber von Internetseiten und Services sollen daran erinnert werden, dass das Vertrauen der Nutzer in ihre Dienste eine große Verantwortung mit sich zieht, und sie diesem Vertrauen gerecht werden sollten.

Download

Infografik

Erstellt von: David Bothe

Quellen

Links:

- „Salted Password Hashing – Doing it Right“

https://crackstation.net/hashing-security, zuletzt abgerufen am 24.02.2016 - „Password Hashing Competition“

https://password-hashing.net, zuletzt abgerufen am 25.02.2016 - „SALT & PEPPER, PLEASE: A NOTE ON PASSWORD STORAGE“ –

https://blog.filippo.io/salt-and-pepper, zuletzt abgerufen am 24.02.2016

Literatur:

- Hatzivasilis, George, Ioannis Papaefstathiou, and Charalampos Manifavas.

„Password Hashing Competition-Survey and Benchmark.“

IACR Cryptology ePrint Archive 2015 (2015): 265. - Wiemer, F.; Zimmermann, R., „High-speed implementation of bcrypt password search using special-purpose hardware,“

in ReConFigurable Computing and FPGAs (ReConFig), 2014 International Conference on , vol., no., pp.1-6, 8-10 Dec. 2014 - Müller, Handbuch Unternehmenssicherheit: Umfassendes Sicherheits-, Kontinuitäts- und Risikomanagement mit System,

3. Auflage, Springer-Verlag, 2015

Dieses Werk ist lizenziert unter einer Creative Commons Namensnennung – Keine Bearbeitungen 4.0 International Lizenz.